EscapaEsp, che progetta sfide per escape room, ha ricevuto una commissione da un canale YouTube: una competizione in cui squadre di 10 persone affrontano diversi test. L’ufficiale del canale è famoso YoutubeVuole offrire un grande premio ai vincitori, ma per farlo vuole essere assolutamente sicuro che solo tre squadre su dieci vincano. Inoltre, potresti voler dare l’impressione che vincere la partita sia difficile.

Julia e Juan, che sono responsabili della progettazione delle sfide in EscapaEsp, fanno un brainstorming finché non escono con una proposta. Ogni squadra deve affrontare diversi test per trovare dieci caratteri della password. Al termine delle prove, tutte le squadre passeranno ad una fase finale in cui i componenti del gruppo avversario uno ad uno entreranno in una stanza con solo tastiera e monitor. Ogni lettera digiterà un carattere della password. Per vincere, devono accedere allo schermo del computer per visualizzare tutti i 10 caratteri della password nell’ordine corretto.

La prova, ovviamente, non sarà facile. Nemmeno per i computer che conoscono perfettamente la password: la tastiera è manipolata, in modo che ciò che è scritto sulla tastiera non corrisponda a ciò che è sullo schermo. Nello specifico, Julia e Juan hanno suggerito le seguenti regole:

1) La password non contiene caratteri duplicati e i caratteri possono essere solo tra i seguenti 40 caratteri: i 27 caratteri dell’alfabeto spagnolo (con “ñ”), il punto, il trattino, la virgola e le dieci cifre ( 0-9).

2) La tastiera ha solo 40 caratteri sopra. Inoltre, i cavi sono stati manomessi in modo casuale, in modo che quando si preme un tasto, molto probabilmente, la lettera premuta non apparirà sullo schermo. Cioè, premendo il tasto “m” è possibile visualizzare la lettera “8”. Tuttavia, questa manipolazione rimane la stessa per tutto il gioco (se il tasto “m” appare nel numero “8”, allora questo viene fatto per tutti i giocatori della stessa squadra). Inoltre, nessun tasto visualizzerà lo stesso carattere sullo schermo.

3) I giocatori che sono entrati nella stanza della console dovranno uscire da una porta diversa dall’ingresso e non potranno comunicare con i giocatori che stanno ancora aspettando il proprio turno. Allo stesso modo, anche se gli spettatori potevano vedere cosa stava succedendo nella stanza della tastiera, i giocatori che non sono entrati non dovrebbero sapere nulla. Cioè, ogni giocatore della squadra che entra nella stanza della tastiera deve avere le stesse informazioni del primo giocatore che ha incontrato la tastiera.

4) I caratteri della password devono essere inseriti in ordine: il primo giocatore che entra nella stanza deve inserire la prima lettera, il secondo la seconda, e così via.

5) Quando il giocatore si trova di fronte alla tastiera, potrà provare un massimo di 20 tasti diversi per mostrare il suo personaggio. Nel momento in cui appare il personaggio corretto, la luce verde si accende e il giocatore successivo può andare avanti, indipendentemente dal fatto che il giocatore conosca o meno il personaggio corretto prima di entrare. Se dopo la ventesima vittoria un giocatore non riesce ad ottenere il via libera, l’intera squadra perde.

6) Dieci giocatori possono progettare insieme una strategia prima di affrontare la partita.

Il Youtube Fa un rapido calcolo e determina che la probabilità di successo di ogni membro della squadra è ½. Dal momento che hanno tutti le stesse informazioni quando entrano, essendo 10 giocatori nella squadra, la loro probabilità di successo è ½ * ½ * … * ½ (10 volte), circa 0,001. Questo lo sconvolge per due ragioni. Innanzitutto, la probabilità di vincita sembra essere indipendente dal fatto che la password sia nota o meno, poiché il computer convalida automaticamente la chiave quando viene inserito il carattere corretto. E questo gli sembra ingiusto: la squadra che conosce l’intera password dovrebbe avere un vantaggio. In secondo luogo, questa possibilità gli sembra molto scarsa. Avere squadre che vincono rende più persone interessate al programma. Inoltre, più squadre vorrebbero partecipare.

Tuttavia, Julia e Juan spiegano che esiste una strategia che garantisce che la probabilità di successo della squadra, se conosce l’intera password, sia 0,32. Se conoscono solo alcune parti della password, la probabilità di vincita sarà ridotta: ad esempio, se conoscono 7 caratteri, non riescono a trovare una strategia che offra successo con una probabilità maggiore di 0,04.

Il lettore può dire quale strategia devono seguire i concorrenti per vincere tre volte su dieci se conoscono l’intera password? Perché è così importante conoscere la password per aumentare le tue possibilità di vincita?

Le sfide crittografiche verranno pubblicate ogni 15 giorni. I lettori possono lasciare le loro soluzioni e discutere il problema nei commenti in questa pagina, quindi si consiglia a chiunque voglia risolverlo da solo di non leggerlo fino a quando il puzzle non sarà risolto. Puoi anche inviare le tue risposte via email devioscriptograficos@gmail.com. In ogni nuova sfida, pubblicheremo la soluzione precedente, insieme a un commento con alcune delle idee originali o stimolanti che abbiamo ricevuto.

Diego Castejon Molina S David Balbas Gutierrez Ricercatori pre-dottorato presso l’IMDEA Software Institute di Madrid. Il suo lavoro si concentra sulla progettazione e l’analisi di protocolli e applicazioni di crittografia.

Una soluzione alla sfida precedente

Abbiamo ricevuto molte risposte questa settimana, grazie a tutti per i vostri commenti!

Per calcolare l’ordine corretto utilizziamo il meccanismo citato, che, seppur semplificato, è quello seguito dalla criptovaluta Bitcoin, proposta nel 2008 con lo pseudonimo di Satoshi Nakamoto. Fondamentalmente stiamo guardando il valore di BA, che è un puntatore al blocco precedente. Nello specifico, BA si riferisce al resto del calcolo della divisione intera del blocco precedente per 541. Quindi, ad esempio, il secondo blocco si trova calcolando la divisione intera di 53244 per 541. Il resto, 226, ci dice quale sia il secondo blocco (che contiene 226 come BA). Con la stessa procedura, possiamo trovare il terzo blocco. Quando si calcola la divisione intera di 22623138 per 541, il resto, 141, dichiara il terzo blocco. Per calcolare il quarto blocco, dovrai prima calcolare il valore di B per il terzo blocco. Ricorda, si tratta di trovare un valore come 141112XXXXX (dove X è un numero diverso, la lunghezza non è una costante) in modo che quando si calcola la divisione intera di 141112XXXX^3 e 541, il resto finisca con due zeri. Si tratta di testare i valori (c’è un suggerimento per programmarli con un comando in stile tabella[H[141112*10 + k]{k, 0, 9}]Se assumiamo di trovare la soluzione aggiungendo un singolo numero― o una tabella[H[141112*10^2 + k], {k, 0, 99}]― per un test a due cifre― ecc.). Con questa tecnica si ottiene che 39 realizza. Quindi, possiamo calcolare il valore di BA per il quarto blocco, che sarà il resto del calcolo della divisione intera tra 14111239 e 541. Il risultato è 336 dichiarando il quarto blocco. Quindi, il resto sarà l’ultimo dei blocchi.

Nota: per chi conosce l’aritmetica modulare, le operazioni che eseguiamo quando calcoliamo le divisioni degli interi e manteniamo i resti, sono il calcolo del divisore del divisore.

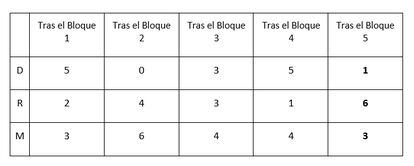

Una volta che i blocchi sono stati smistati, possiamo vedere i soldi che hanno i fratelli. Aggreghiamo il risultato nella tabella seguente, dove l’ultima colonna è il risultato finale.

Anche se, come molti di voi hanno fatto notare, se non ci sono blocchi non validi, le transazioni proposte nella sfida “gireranno”, e visto il saldo finale la soluzione è la stessa, se i blocchi non sono disposti correttamente si puo’ Non pensare alla soluzione giusta. Il motivo (molto importante nel mondo reale) è che ordinare blocchi in qualsiasi modo spesso porta a transazioni intermedie non valide: qualcuno deve trasferire più di quanto ha attualmente.

NB: Oltre a semplificare i contenuti, va tenuta presente l’importanza dei formati, che qui viene semplificata anche per focalizzare la spiegazione sul meccanismo. Alcuni di voi potrebbero avere familiarità con il concetto di funzione di riepilogo (o hash) che vengono utilizzati in molti scenari quotidiani, dalle firme digitali al salvataggio della password. Cosa fa un minatore quando un minatore non calcola un cubo di determinati valori, ma calcola convenientemente una funzione hash, in particolare una delle più utilizzate oggi, la funzione SHA-256. Per semplicità, abbiamo anche omesso la parte (molto importante) in cui i messaggi vengono autenticati e le firme digitali sono molto utili in questo contesto.

: Come promesso la scorsa settimana, abbiamo incluso anche la soluzione per La sfida di codifica musicale inviataci dal nostro lettore Salva Foster.

– Quale melodia funge da chiave (tieni presente che la lettera F nella chiave è in realtà una F)?

La prima suite per violoncello di Bach BWV 1007.

– Qual è la parola nascosta?

la nostra fine

– Qual è il sistema che consente di crittografare/decodificare il messaggio?

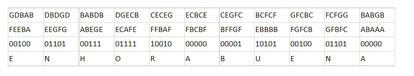

Per codificare un messaggio, basta convertirlo in binario, come nella sfida Un messaggio nel simbolo di Napoli è nascosto tra uno e zero Partendo da una certa melodia precedentemente selezionata (che funge da chiave), creiamo un nuovo tono in modo tale che contrasti la melodia principale per ottenere 0, e la consonante per ottenere 1. In particolare, l’alternanza del basso e note musicali più alte sono state scelte da quelle della chiave di dissonanza e una quarta perfetta (o quinta perfetta) per simmetria, sebbene avrebbe potuto essere resa più complessa dalla selezione casuale di altri tipi di repulsione e simmetria.

Per decodificarlo, si può solo fare lo stesso, ma nella direzione opposta, cioè determinare la dissonanza e l’armonia della melodia ricevuta rispetto alla melodia che funge da chiave per convertirla nelle forme corrispondenti 0 e 1, e, di conseguenza, trasforma il codice binario ottenuto nel messaggio in chiaro.

Un altro instancabile lettore, Xuacu Álvarez, ha trovato la soluzione giusta (congratulazioni, non ha detto meglio di così), anche se c’era qualche sospetto che si stesse riproducendo qui:

“Penso umilmente, per mia ignoranza del linguaggio musicale, che ci sia un errore nei dati manifesti, perché con le melodie presentate si ottiene un risultato leggermente viziato (ENHPSABVENA) ma questo in realtà ci permette di intuire il messaggio nascosto.

Posso suggerire una correzione in chiave che rifletta l’armonia/dissonanza sulla quinta nota della quarta fascia, sulla quarta e quinta nota della quinta fascia, e sulla quinta nota dell’ottava fascia.

Chiave originale GDBAB – DBDGD – BABDB – DGECB – CECEG – ECBCE – CEGFC – BCFCF – GFCBC – FCFGG – BABGB

Chiave di debug GDBAB – DBDGD – BABDB – DGECF – CECGB – ECBCE – CEGFC – BCFCC – GFCBC – FCFGG – BABGB”.

Le modeste conoscenze musicali di chi coordina questa sezione ci impedisce di chiarire se quest’ultima sfumatura sia vera o meno, ma ci congratuliamo con voi per aver risolto la sfida e come sempre vi ringraziamo per il vostro contributo.

Puoi seguire EL PAÍS TECNOLOGÍA all’indirizzo Facebook S Twitter Oppure registrati qui per ricevere Bollettino settimanale.

“Educatore generale della birra. Pioniere del caffè per tutta la vita. Sostenitore certificato di Twitter. Fanatico di Internet. Professionista dei viaggi.”

:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/E5QVQB7NHFGS3LIQJ7Z2VSFREU.jpg)

More Stories

L'indice Euro Stoxx 50 è salito dell'1,39% alla chiusura delle contrattazioni del 26 aprile

Il mercato svizzero si apre in profitto. Il 26 aprile è aumentato dello 0,82%.

Subaru WRX 2025, in Messico: disponibile in berlina e station wagon